说起 HardFault,那绝对是单片机工程师职业生涯里挥之不去的阴影。

刚开始遇到这种问题,我也只能靠瞎蒙,或者求助 “度娘大法”。

后来,经过无数次的实践和总结,我终于掌握了一套快速定位 HardFault 错误的方法。

如果你也经常被 HardFault 折磨得死去活来,那么恭喜你,这篇文章就是为你量身定制的!

接下来,我们就来一起看看,如何一步步地定位 HardFault 错误。

遇到 HardFault 不要慌,深呼吸,然后按照下面的步骤一步步来:

1. HardFault是个啥?

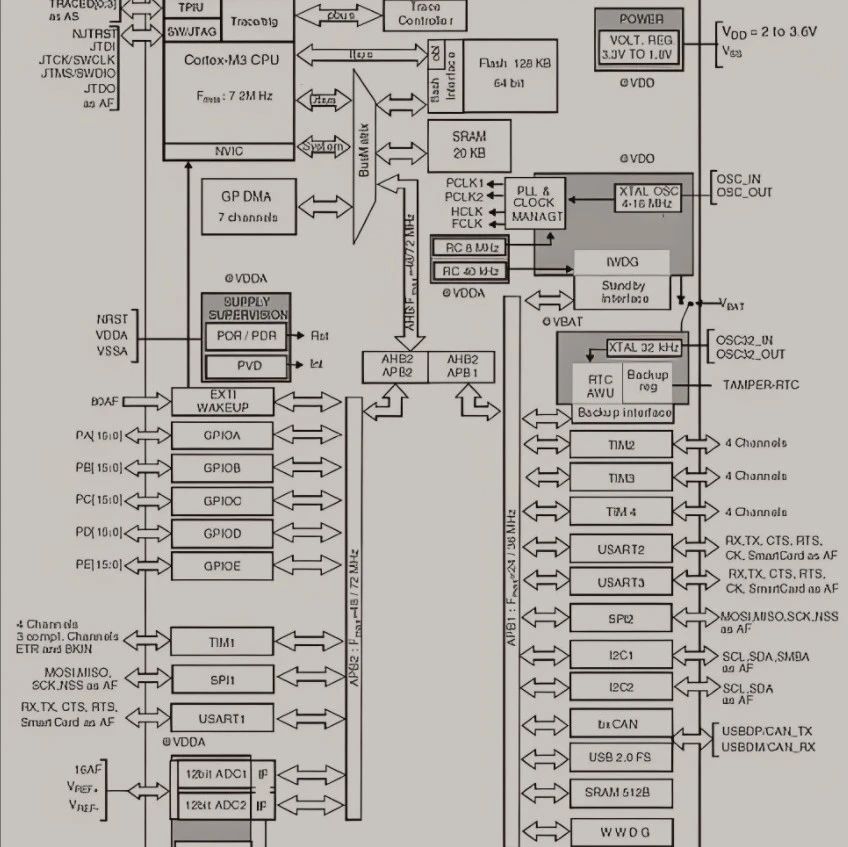

在STM32中,HardFault是Cortex-M内核的一种异常处理机制。

简单说,就是当你的程序跑飞了,干了些不该干的事,比如访问非法地址、除以零、未对齐访问等,内核就会触发HardFault,把你的程序拉进一个“死胡同”。

这时候,单片机就像个倔强的孩子,啥也不干了,就停在那儿等你来“哄”。

HardFault的出现,通常意味着你的代码里有严重的错误。比如:

•野指针:访问了不该访问的内存,就像拿着一把没装子弹的枪乱瞄。

•栈溢出:函数调用太深,或者局部变量太大,把栈撑爆了。

•未对齐访问:比如在STM32F1系列上,访问16位数据时地址不是2的倍数,内核直接翻脸。

•硬件故障:Flash坏了,或者SRAM有问题,硬件也可能给你捣乱。

等等。。。

总之,HardFault 就像单片机世界的“蓝屏”,告诉你系统挂逼了。

2. 为啥HardFault这么难定位?

你可能会问:为啥HardFault这么难搞?原因其实挺简单,但也很让人抓狂。

首先,信息少得可怜。HardFault发生时,内核只会冷冰冰地告诉你“出错了”,但不会好心到告诉你“错在哪儿”。这就像你考试挂了,老师只扔给你一句“不及格”,至于哪道题错了,自己猜去吧。

其次,现场一片狼藉。错误发生时,程序的运行状态可能已经被破坏得面目全非,寄存器里的值乱七八糟,堆栈也可能被踩得稀巴烂,想还原错误发生前的“现场”?难度不小。

最后,间歇性让人崩溃。有些HardFault不是每次都跳出来,可能只有在特定条件下才触发。

比如温度高一点、某个中断频繁一点,它就冒头了。这种“时有时无”的毛病,简直是调试时的噩梦。

不过别怕,下面我将一步步带你走进HardFault的“案发现场”,用几个实用方法帮你揪出幕后黑手。

3. 解决方法

以下是根据实际开发经验总结的实用方法,方便快速排查和解决问题:

3.1 检查堆栈溢出

堆栈溢出是 HardFault 的常见原因之一,优先检查可以快速排除大部分问题。

•使用调试器查看堆栈指针(SP)的值,确认是否超出了分配的堆栈空间。

•在代码中关键点添加堆栈使用情况监控,比如打印剩余堆栈大小。

•临时增加堆栈大小(在链接脚本或启动文件中修改),观察是否解决问题。

堆栈溢出容易发生,且影响广泛,检查成本低。

3.2 使用调试器定位故障点

当 HardFault 发生时,程序会跳转到 HardFault_Handler 中断服务程序。

在Keil或者IAR里,你可以在HardFault_Handler函数里设置断点。

当HardFault发生时,程序会停在这个函数。你可以趁机查看当时的寄存器和堆栈信息,搜集“证据”。

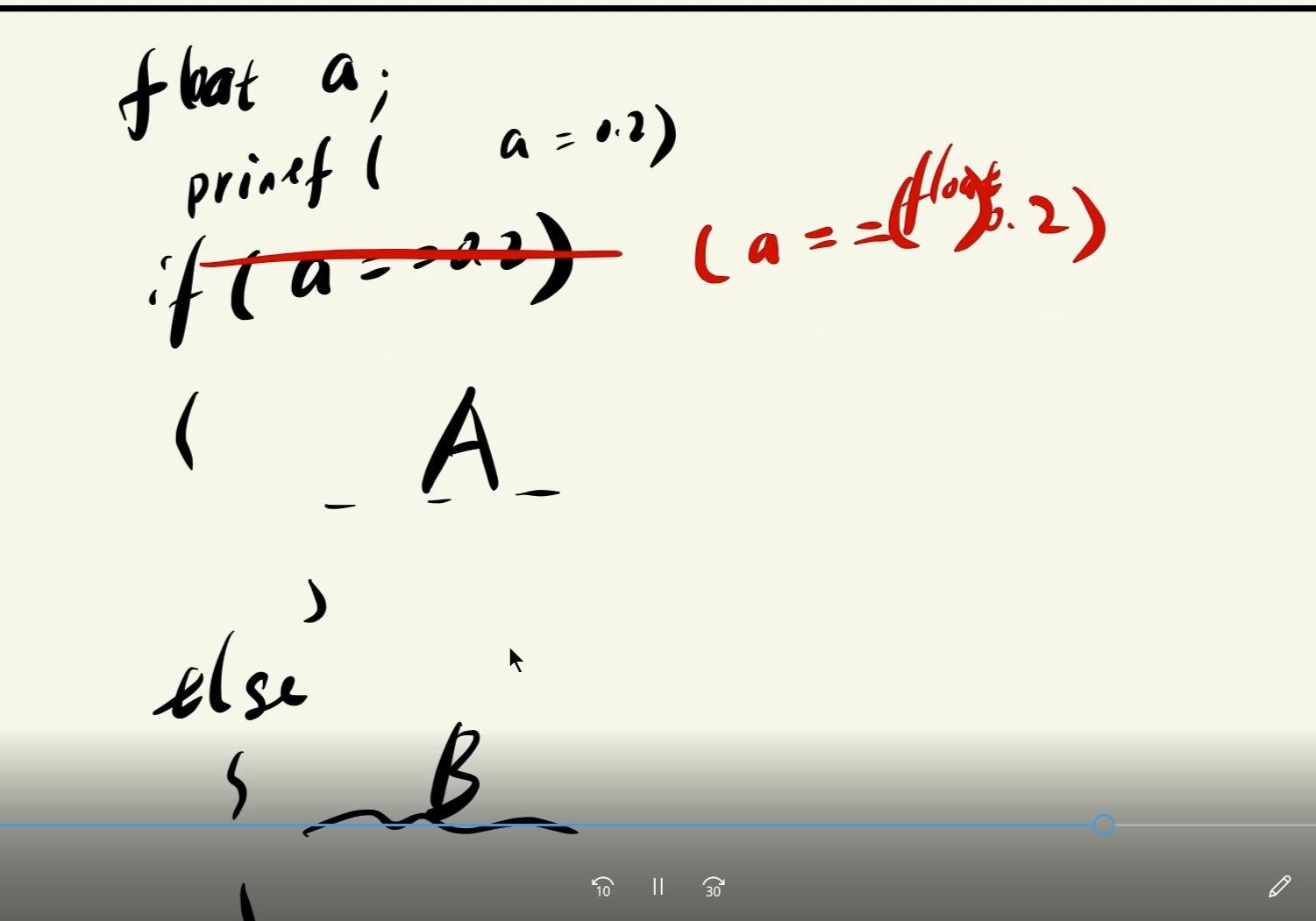

如果你用的是默认的中断向量表,HardFault_Handler可能只是个死循环:

C |

没关系,停在这儿已经够用了,咱们接下来要看的是“案发经过”。

查看堆栈回溯

在调试器里,打开“Call Stack”窗口(Keil里叫“Call Stack Locals”),看看函数调用链。

这能告诉你错误发生前,程序在执行哪个函数,甚至能精确到具体的代码行。比如,你可能会看到:

main() -> delay_ms() -> some_buggy_function()

这时候,some_buggy_function很可能就是“嫌疑人”。

但有时候,堆栈被破坏得太严重,回溯信息不全,就像案发现场被大雨冲刷过,线索断了。这时候,你得亲自下场,手动挖线索。

手动分析堆栈

在调试器里,找到SP(堆栈指针)的值,比如0x20001000,然后切换到内存窗口,查看SP指向的地址附近的内容。

堆栈里保存着函数的返回地址和局部变量,通过这些信息,你能推断出函数调用链。

举个例子,假设SP是0x20001000,你在内存里看到0x20001004处存着0x08001234,而0x08001234是some_buggy_function的地址,那这个函数八成就是“元凶”。再往上看,可能会找到调用它的函数地址,层层递推,追溯就清晰了。

这种方法虽然有点费劲,但对付那些“狡猾”的HardFault特别管用。

3.3 检查 Fault 状态寄存器 (CFSR)

STM32 提供了硬件支持来分析 HardFault 原因,利用 CFSR 寄存器可以快速定位具体错误类型。

•读取 CFSR(Configurable Fault Status Register)的值,位于地址 0xE000ED28。

•根据标志位判断故障类型:

○MEMFAULT:内存管理故障(如非法地址访问)。

○BUSFAULT:总线故障(如外设访问错误)。

○USAGEFAULT:使用故障(如除以零、未对齐访问)。

•根据具体类型,进一步检查相关代码或配置。

直接从硬件层面获取错误信息,高效且准确。

3.4 审查代码中的指针和数组操作

代码中的逻辑错误(如指针操作不当)是 HardFault 的常见根源。

•检查指针是否为空(null)或野指针(未初始化)。

•确认数组访问是否越界。

•确保所有变量在使用前已正确初始化。

•重点区域:动态内存分配、字符串操作、外部传入参数。

3.5 添加断言和日志辅助排查

通过在代码中加入防护措施,可以更快捕捉潜在问题。

•在关键路径添加断言(assert),如检查指针是否有效。

•使用日志(如 UART 输出)记录程序运行状态,例如变量值或函数调用顺序。

•好处:开发阶段即可发现问题,减少调试时间。

3.6 逐步注释代码缩小范围

当问题难以定位时,逐步排除法是一种简单有效的策略。

•先注释掉最近添加或修改的代码,观察 HardFault 是否消失。

•逐步缩小范围,直到找到引发问题的具体代码段。

•适用场景:代码复杂或修改较多时。

3.7 检查外设配置

外设配置错误也可能触发 HardFault,尤其在访问未使能的外设时。

•确认外设时钟已使能(如通过 RCC 寄存器)。

•检查外设寄存器配置是否正确,避免非法访问。

•常见问题:DMA 配置错误、GPIO 未初始化。

4. 总结

定位 STM32 HardFault 错误时,建议按照以下顺序操作:

•先检查堆栈溢出(快速且常见)。

•用调试器和 CFSR 确定故障位置和类型。

•审查代码逻辑、外设配置,必要时深入汇编。

•借助日志、断言、社区资源辅助排查。

调试是门技术活,也是门经验活,作为工程师是刚需技能,多折腾几次,慢慢就熟了。

扫码关注

扫码关注